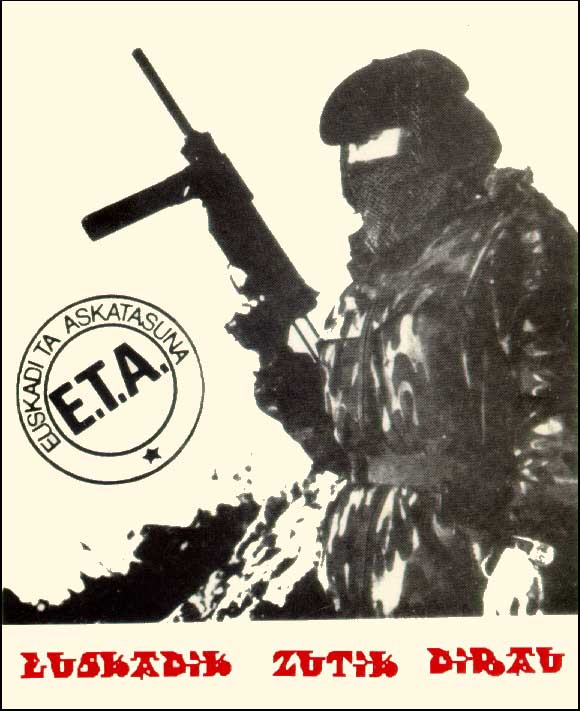

ETA y las Nuevas Tecnologías

Las detenciones de miembros de ETA y su entorno en los últimos años hacen pensar en un cambio en la situación de la banda en cuanto a la capacitación de sus activistas y su adaptación al uso de nuevas tecnologías. El uso de explosivos caseros de fácil composición y manejo, el material informático y la documentación incautada a la banda, indican una carencia en lo relativo a la formación con cursos cada vez más cortos en tiempo y contenidos, y con la generalización del soporte digital para sus comunicaciones, sus labores administrativas y la captación de información.

De tal manera, y alertados por el precedente de bandas de crimen organizado en América Central y del Sur, las fuerzas de seguridad del Estado advirtieron a su personal sobre el uso de redes sociales, debido a la facilidad de captación de información que suponen para las bandas de malhechores, como parte de una estrategia de denegación de información a la banda, esto es, obstaculización o negación de la difusión de datos sensibles de los agentes a través de Internet, que se sumarían a las ya tradicionales precauciones que debe tomar todo miembro de las fuerzas de seguridad del estado y las fuerzas armadas. La aparición de personal de seguridad privada entre las listas de objetivos de ETA obliga a la inclusión de dicho personal entre el susceptible de convertirse en objeto de un atentado, y obliga al mismo a tomar las mismas precauciones que el personal de seguridad pública.

Por otra parte, la detención del comando Urruti, a mediados de diciembre de 2008, dedicado a la captación de información, y entre cuyos integrantes se encontraba Arkaitz Labanderea, informático del diario ‘Gara’, dio una imagen clara del vuelco de la banda terrorista hacia el uso de nuevas tecnologías, y de su preocupación por la seguridad de sus datos, a juzgar por el uso generalizado del programa de encriptación PGP, un programa que no es un sofisticado dispositivo ni es difícil de conseguir. Por el contrario, es totalmente gratuito y se puede descargar de Internet. Además, la información captada a raíz de esta detención indicaba que los terroristas se valían de herramientas de acceso libre en la red (mapas satélite de páginas como Google Maps y Google Earth) para detallar las rutinas de sus potenciales víctimas, situar los posibles objetivos y establecer las mejores vías de huida.

Continuar leyendo en Usernecwork International Magazine nº4 (págs.54 a 60)

1 comentario

Vicente -

http://vicentecamarasa.wordpress.com/